Nevarni izsiljevalski virusi

V svetu kiberkriminala so že nekaj let na pohodu izsiljevalski virusi, ki zaklenejo računalnik, ali ukradejo podatke tako, da jih zašifrirajo. Nekoč so bili enostavni in obstajali so postopki, s katerimi smo svoje dokumente lahko povrnili. Danes skoraj nikoli ni več tako.

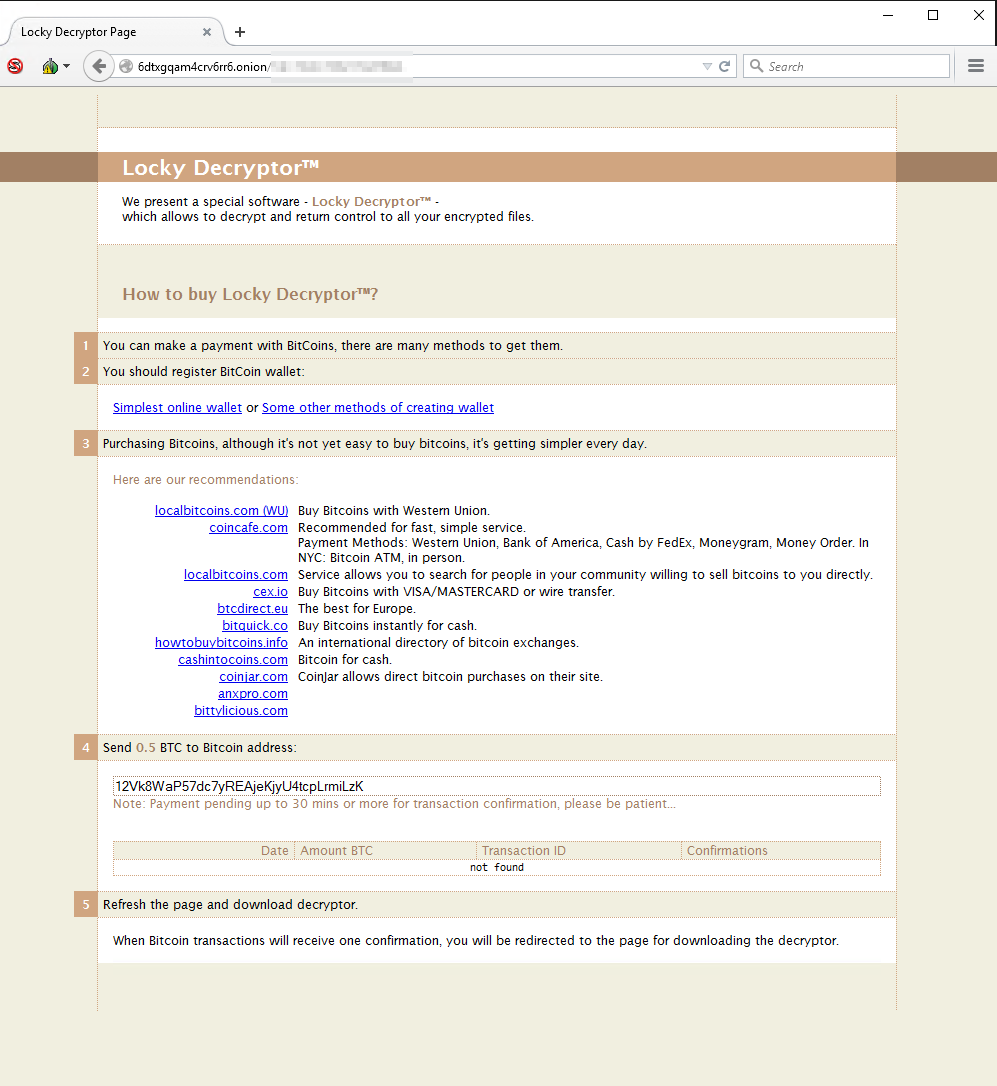

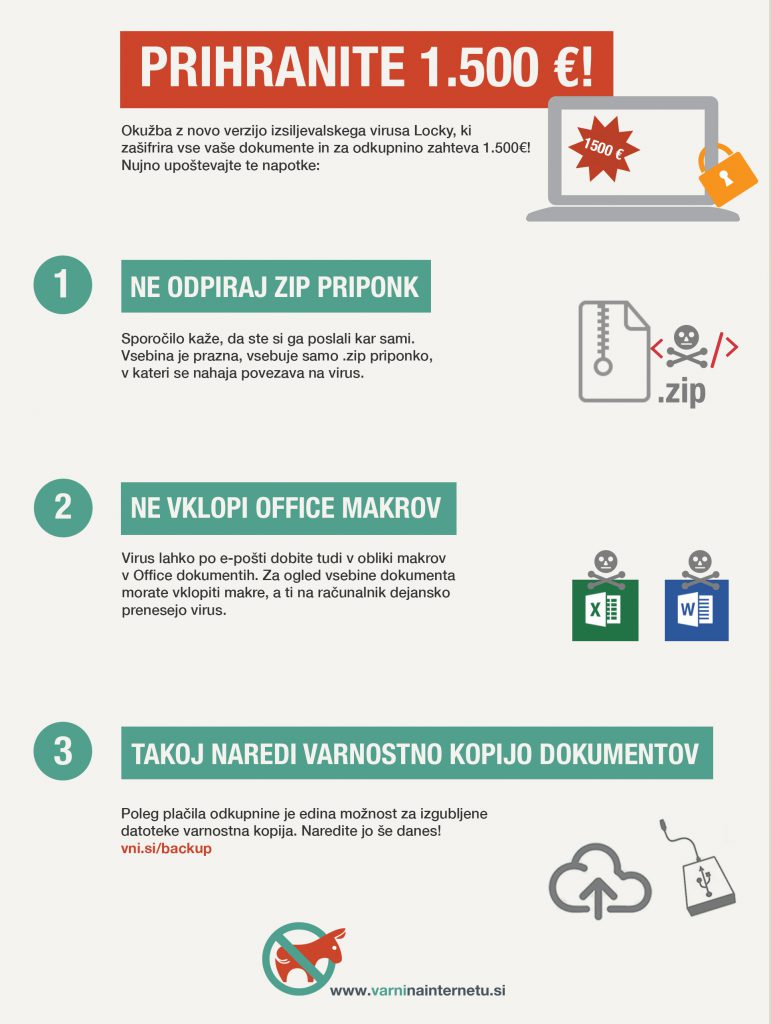

V začetku leta 2016 smo na SI-CERT prejeli vrsto prijav, ki se nanašajo na izsiljevalska virusa TeslaCrypt 3.0 in Locky. Najpogosteje se širita preko elektronske pošte. Prvi v ZIP priponkah, drugi pa v obliki lažnih računov, Word in Excel datotek, ki pa vsebujejo nevarne makro programe, ki na računalnik namestijo virus.

Po informacijah, ki jih imamo na SI-CERT, po plačilu odkupnine res pošljejo ustrezni ključ, vendar pa moramo poudariti, da vam tega ne more nihče zagotoviti in torej ukrepate na lastno pest in po lastni presoji.

Se lahko izognemo plačilu in kako drugače povrnemo zaklenjene datoteke?

V primeru okužbe nekaterih vrst izsiljevalskih virusov, lahko najdete orodje za povrnitev datotek na spletnem mestu projekta No More Ransom. Ni pa univerzalne rešitve in za nekatere viruse takšnega orodja (še) ni.

Pri naprednih izsiljevalskih virusih se lahko zanesete le na ustrezno izdelane varnostne kopije (backup). Ker virusi običajno zašifrirajo tudi omrežne mape, vam preprosto kopiranje datotek na zunanji ali omrežni disk ne bo vedno pomagalo. Datoteke lahko poskusite poiskati v elektronski pošti, če ste jih prejeli ali s kom delili na ta način. Če uporabljate hrambo v oblaku (recimo Dropbox, Google Drive, Microsoft OneDrive, Mega, …), bo virus zašifriral tudi te, vendar lahko tam uporabite možnost povrnitve prejšnje različice dokumenta (običajno za obdobje zadnjih 30 dni). Izsiljevalski virusi izklopijo “shadow volume” kopije, ki bi sicer omogočile restavriranje podatkov. Če ste vztrajali pri zavračanju izklopa, potem lahko podatke povrnete od tam.

Nekaj datotek lahko morda povrnete tudi z orodji, kot sta Recuva ali PhotoRec, ki sta namenjena povrnitvi izbrisanih datotek, vendar pa je postopek mogoč le na magnetnih trdih diskih (na SSD diskih pa ne). Uspešnost pa je odvisna tudi od različnih drugih dejavnikov, kot je recimo zasedenost samega diska.

V poslovnih okoljih je centralizirana izdelava varnostnih kopij nujna. Če te še nimate, čim prej poskrbite za to preko lastnega IT oddelka ali poiščite kompetentnega zunanjega izvajalca! Na omrežnih diskih lahko datoteke razdelite na arhivske in delovne. Za prve prepoveste spremembe, druge pa po dokončanju (ko se recimo pogodba dokončno uskladi), premaknete v tak zaščiten arhiv.

Kako se zgodi okužba z izsiljevalskim virusom in kako se ji lahko izognemo?

Škodljiva koda se širi v glavnem na dva načina: v priponkah e-pošte ali prek okužb v mimohodu (angl. drive-by download). V prvem primeru je rešitev enostavna. Ne klikajte priponk v elektronski pošti neznanih pošiljateljev ali priponk, ki jih niste pričakovali in za katere ne veste prav dobro, zakaj ste jih dobili. Pred okužbo v mimohodu ste varnejši, če na računalnik redno nameščate popravke in posodobitve za operacijski sistem in vse programe na njem.

Predvsem pa: “Končno že ustvarite tiste kopije vaših dokumentov!” Obravnavani primeri kažejo tudi, da zelo pogosto pride do okužbe pri brskanju po spletu preko lukenj v Java okolju. Zato izklopite vtičnike zanjo v svojih brskalnikih ali pa Javo kar odstranite iz sistema, če je res ne potrebujete. Enako velja tudi za Adobe Flash okolje.

Ne odpirajte priponk v elektronskih sporočilih neznanih pošiljateljev ali priponk v sporočilih, ki jih ne pričakujete in ne veste, zakaj ste jih dobili. Če prejmete Word ali Excel dokument, ki od vas zahteva vklop makrojev, je to znak za alarm! Naredite varnostno kopijo vseh vaših dokumentov in jo redno posodabljajte. Prijavite se na naše Varne novice in nas spremljajte na Facebooku in Twitterju.

Kako vem, da bom po plačilu odkupnine res dobil orodje za odšifriranje podatkov?

Garancije seveda ne morete pričakovati od kriminalcev. Na drugi strani pa so v vseh primerih, ki so nam znani na SI-CERT, storilci po plačilu odkupnine dejansko poslali ustrezno orodje za povrnitev podatkov.

Na kratko o prevari

Škodljiva koda se širi v glavnem na dva načina: v priponkah e-pošte ali prek okužb v mimohodu (angl. drive-by download).

Pri naprednih izsiljevalskih virusih se lahko zanesete le na ustrezno izdelane varnostne kopije (backup). Ne odpirajte priponk v e-sporočilih neznanih pošiljateljev ali v sporočilih, ki jih ne pričakujete oz. ne veste, zakaj ste jih dobili.

Izsiljevalski virusi zaklenejo računalnik ali ukradejo podatke tako, da jih zašifrirajo. Napadalci nato zahtevajo odkupnino za šifrirni ključ.

Univerzalne rešitve za vse viruse (še) ni. V primeru okužbe nekaterih vrst izsiljevalskih virusov, lahko najdete orodje za povrnitev datotek na spletnem mestu projekta No More Ransom.

Garancije seveda od kriminalcev ne morete pričakovati. Na drugi strani pa so v vseh primerih, ki so nam znani na SI-CERT, storilci po plačilu odkupnine dejansko poslali ustrezno orodje za povrnitev podatkov.

Če ljudje izsiljevalcem dejansko plačajo, a ni načina, da bi preko tega denarja izsledili storilce?

Zelo težko. Plačila namreč potekajo preko kriptovalute Bitcoin, ki že v svoji osnovi zagotavlja veliko anonimnost.

Žal sem ta virus dobil, vendar ne preko e-pošte. Ne vem kako in kdaj sem ga dobil. Žal imam vse datoteke zakodirane in ne morem dostopati do njih.

Pri tako najnaprednejših virusih se lahko zanesete le na ustrezno izdelane varnostne kopije (backup). Ker virusi običajno zašifrirajo tudi omrežne mape, vam preprosto kopiranje datotek na zunanji ali omrežni disk ne bo vedno pomagalo. Datoteke lahko poskusite poiskati v elektronski pošti, če ste jih prejeli ali s kom delili na ta način. Če uporabljate hrambo v oblaku (recimo Dropbox, Google Drive, Microsoft OneDrive, Mega, …), bo virus zašifriral tudi te, vendar lahko tam uporabite možnost povrnitve prejšnje različice dokumenta (običajno za obdobje zadnjih 30 dni).

Pri nas (v podjetju) je virus zašifiral le del podatkov – šifriranje ni hipno, ampak teče nekaj časa. Ko smo opazili nenavadno delovanje, smo ga ugasnili in zagnali v varnem načinu, ter poskenirali z enim izmed brezplačnih programov za odstranjevanje zlonamerne opreme, ki je tudi našel in odstranil virus (upamo, da v celoti).

Šifriranih datotek nismo poskusili obnavljali, niti nismo plačevali izsiljevalcem, izgubili pa nismo preveč kritičnih datotek (fotografije z zgolj sentimentalno vrednostjo in nekaj .doc datotek, ki jih je uporabnik večinoma lahko obnovil iz prejetih ali poslanih elektronskih sporočil.

Ali Windows Defender Offline v tem primeru ne bi pomagal?

Protivirusni programi pomagajo le pri odstranitvi same okužbe, ne pa tudi pri dešifriranju datotek.

[…] Sourced through Scoop.it from: http://www.varninainternetu.si/beta […]

Tudi moj računalnik je okužen s tem virusom. Ne vem, kako je do tega prišlo. Ali bo v primeru, da vse okužene datoteke izbrišem, računalnik čist in varen za nadaljno uporabo?

Večina izsiljevalskih virusov se po tem, ko zašifrirajo dokumente, samih izbriše iz računalnika. Za sabo pustijo samo zašifrirane datoteke in navodila za odšifriranje – te datoteke niso nevarne. Lahko nam pa pošljete elektronsko sporočilo s primerom ene zašifrirane datoteke na e-naslov cert@cert.si, da preverimo za kateri virus natančno gre in vam po potrebi svetujemo dodatne ukrepe.

Ena od možnosti povrnitve slik je recovery s programom Recuva, vsaj meni je tako uspelo. Bil je pa prav Locky.

Res je, včasih se da nekaj datotek restavrirati s programom za obnovo izbrisanih datotek, kot sta npr. Recuva ali Photorec (del paketa Testdisk). Je pa ta metoda lahko precej nezanesljiva, ne restavrira imen datotek, rezultati pa so odvisni od več dejavnikov (velikost diska, število zašifriranih datotek ipd.). Če nimate drugih možnosti obnove pa se vsekakor splača poskusiti tudi s to metodo.

Danes smo ga tudi mi dobili. Šifriral vse pogone, ki so dostopni tistemu userju. Še vedno rešujem stvari in upam da končam do konca tedna. Rešilo me je to, da sem imel periodne backupe na nedostopnem mestu (s pogleda tega uporabnika). Periodne v smislu (dnevni, tedenski…). Cobian backup je zakon!

Uroš, kako pa s Cobianom kopiraš datoteke na oddaljen disk, katerega računalnik ne vidi? Ali to počneš iz računalnika, ki prvega vidi, obratno pa ne? Hvala!

Na drugem računalniku (lahko server) narediš mapo in je daš v share. Ustvariš userja, ki mu daš samo pravice za to mapo. Na prvem računalniku mapiraš pogon. Na drugem računalniku poženeš Cobian in nastaviš da ti hrani zadnjih nekaj arhivov in kopira na drug del diska kot zip, za katerega ima dovoljenje samo uporabnik na drugem računalniku. Pri meni je to server in admin na serverju. Na drugem računalniku naj se načeloma ne dela (ni nevarnosti okužbe prek maila). Ker datoteke niso kužne to še gre, če bo v kakšni novi verziji še to izboljšano potem bo pa problem.

Certifikate se lahko izvozi in preimenuje končnico,pa delajo.Za ostale datoteke ni rešitve (če gre za najnovejši virus),shaddow kopije so pomagale pred časom. Obstaja tesla decrypt,za stari virus zna dešifrirati datoteke.

Vsak teden dobimo vsaj 2pc v servis.

Delajte backup (kopije) pomembnih datotek na diske,ključke,ki niso priklopjeni stalno na računalnik!

Zadeva je rešljiva! Brez stroškov…

Par besed glede PASIVNEGA BACKUPA, ki ga že več let uspešno uporabljam pri veliko strankah. Namreč, Windows 7 backup je sicer fina zadeva, vendar le v primeru, če imaš iSCSI mapiran pogon – vse drugo je več ali manj improvizacija in dokaj ne-varno (recimo, USB disk bo ponavadi crknil prej, kot regularni disk v računalniku).

Zato uporabljam PASIVNI backup, če mu lahko tako rečem in sicer v podjetjih na enem backup računalniku uporabim neko backup rešitev (recimo, Cobian je OK) in jo kot domenski administrator nastavim, da dnevno kopira iz uporabnikovega računalnika na tale backup server. Inkrementalno z občasnim full backupom, ki ga nastavim na naključno število dni med 30 in 60 (da se vsi full backupi ne zgodijo istočasno). Na tak način uporabnik sploh ne ve, da se karkoli v ozadju dogaja, ne rabim nič instalirat pri uporabniku, nadzor imam centralno s strežnika itd.

Edina POMANJKLJIVOST takega načina je, da ne pozna VSS oz ne more kopirati datotek, ki so v uporabi (trenutno odprti dokumenti, outlook PST in podobne datoteke).

Vse strežnike, vključno z backup strežnikom, bekapiram še v celoti LOKALNO na NAS, poslovne podatke in baze pa še dnevno ali večkrat dnevno v SHRAMBO V OBLAKU.

Obnovil sem že cel kup situacij, od ukradene opreme do kriptiranih datotek. Pa sem kljub temu še rahlo paranoičen 🙂

Kako ves, da si se okuzil?

Običajno šele takrat, ko ugotoviš, da so vse datoteke zašifrirane in se jih ne da odpreti, povsod po disku pa so odložena navodila za plačilo odkupnine.

Hvala za odgovor. Moj oce je dobil Lockyja. Kaj mu svetujete? Ni racunalnisko podkovan, ima pa “kolege, ki so bolj, so ljubiteljski racunalnicarji. Kaj preostane navadnemu smrtniku, ki se ne spozna na Cobian in ostalo izrazoslovje? Obisk servisa? Katerega? Hvala se 1x.

A se ne da uporabiti istega orodja, ki ga je nekdo že kupil za dešifriranje?

Ne da se.

So pa tudi verzije dekriptorjev, ki dovolijo samo omejeno število zagonov (primer je bil da je pustil pognati samo 2x, v tretje je pa zahteval ponovno plačilo)

Aleša bi vprašal, kako je zadeva brez stroškov rešljiva za TeslaCrypt 3.0

Naj dodam še jaz svojo izkušnjo v tem tednu.

BIl sem v knjižnici na javnem računalniku in sem na netu iskal neke zadeve za download. Raje v knjižnici, kot doma ko sem kaj bolj zahtevnega iskal (art filmi, ki niso Hollywood, za kar ti iskalne zadetke poišče tudi za nekatere arabske web strani). In za to sem uporabljal USB ključek 16Gb, da sem si dol pobrane zadeve prinesel na domač računalnik.

In zgodilo se je tudi meni…in to kot uporabljajo izraz drive-by download (mimogrede pri surfanju in dol pobiranju). Ker imajo v knjižnici dokaj dobro antivirus zaščito in tudi po defaultu končnice datotek onemogočene, tudi nisem bil pozoren na to. Uporabljal sem vse tri iskalnike IE, Firefox in Chrome, tako da ne vem po čigavi luknji v iskalniku in preko kakšnih omogočenih vtičnikov je prišel virus. Ali preko popup oken, java pasic ali česa tretjega, na kar sem kliknil. In mi je HELP YOUR FILES virus (Teslacrypt 4.0) skočil na USB ključek in pocryptal vse datoteke, katere napade (slike, office datoteke, bližnjice, pdf, …). To se je zgodilo naenkrat, tako nisem dojel kaj se je sploh zgodilo. In sploh kaj sem kliknil, da sem to sprožil. Še najbolj pa, da je virus skočil samo na USB ključ, medtem ko na računalnik ne (preveril z antivirus naloženim na računalniku), saj sem zadeve downloadal najprej na računalnik in pol na USB.

Res, da mi je ta USB ključ deloval kot backup za pomembne zadeve, kar je bila še sreča. Vse zadeve na domačem rač. so nedotaknjene in varne. Zakriptalo mi je tudi nekatere datoteke, ki sem jih imel samo na USB (10% datotek), ki jih bom skušal obnoviti kot so zgoraj nekateri zapisali z Recuva in PhotoRec. Če ne bo šlo, pa ostane edino formatiranje USB ključka.

V glavnem ni prijetna izkušnja, sploh ko razmišljaš ali si naredil kopije vseh pomembnih datotek ali ne…kaj sedaj naprej…prebereš vse po dolgem in počez na netu o tem Cryptomalware virusu…ni prijetno sploh.

Toliko o tej izkušnji. Pa varno surfanje in bodite pozorni na končnice datotek, ko kaj dol z neta pobirate.

p.s.

Če pogledate na ESETovo stran http://www.virusradar.com/en/

in kliknete na Evropo in Slovenijo pokaže, da je bil TeslaCrypt na tretjem mestu med vsemi virusi in je vrh dosegel v tem tednu. Kaj je to bilo v tem tednu tudi ne vem, saj po prebranih komentarjih vidim, da nisem bil edini.

Še izkušnja iz prve roke, kako po trnjevi poti do odkriptanih datotek.

Nepazljivost, niti ne vem kako je prišlo do tega, ko dva tedna nazaj, nekega turobnega dne opazim, da je Teslacrypt vsem datotekam dodal .mp3 končnico, ter vljudno ponudil, da jih za odkupnino 500 USD povrne v prvotno stanje.

Prva napaka, preden preberem forume na to temo, zaženem SpyHunter, pobrišem nekaj stvari, okužene datoteke ostanejo. Groza, za ogromno družinskih fotk in ostalih precej pomembnih datotek, brez ustreznega backupa, obstaja možnost, da bodo za vedno izgubljene.

Odločim se za odkup, sledi tri dnevno pogajanje na TOR – “deep web” brskalniku, kjer lahko med drugim kupiš drogo, orožje, ali naročiš umor. Nekako se mi uspe pogoditi za 200USD. Ker pa je zahtevano, da se plačilo izvede v Bitcoinih, se za neizkušenega na tem področju začnejo nove težave. Iz banke nakažem USD-je v spletno menjalnico Bitstamp, kjer kupim Bitcoine. Zaradi vmesnih provizij, jih je priporočljivo kupiti malenkost več. Nato se registriram na Blockchain-u in si odprem denarnico “My wallet”, nato si iz Bitstampa, elektronske cekine nakažem v denarnico.

Z mešanimi občutki nakažem zahtevano kupnino, počakam pol dneva, da nekaj uporabnikov “potrdi” transakcijo, nato piratom pošljem številko transakcije, čakam, čakam in nič. Panika, preko pogovornega okna jim javim težavo in čudežno dobim aktivacijsko kodo za zagon dekryptorja. Končno … ves vzhičen zaženem program pod prvo možnostjo: “Odkryptaj celoten disk” … zadeva melje kakšno uro, datoteke veselo letijo po ekranu … konec. Poskušam odpreti prvo sliko,… NE gre, niti druga itd… Z veliko skepse poskusim z drugo možnostjo: “Odkryptaj direktorij” … zopet ne gre … sem že na robu živčnega … Poskusim še tretjo možnost: “Odkryptaj posamezno datoteko” …in BINGO … zadeva deluje. Piratom ponovno zatežim, da bom porabil dva ali tri tedne, da bom prišel do svojih podatkov. Dajo mi nekaj neuporabnih nasvetov. Ker so mi izpulili že vse živce, jih ne kontaktiram več in se prepustim neskončnemu klofanju po tipkovnici. Ko odkriptam cca 500 datotek, priklopim zunanji disk in ji prekopiram, takoj zatem disk zopet odklopim, namreč vmes se mi je že zgodilo, da mi je na računalniku ponovno zakryptalo že odkodirane datoteke.

Skoraj sem že prišel do konca, izkušnja je neprecenljiva, … če bi redno delal varnostne kopije, mi danes ne bi bilo potrebno cmerati po forumu…

Še izkušnja okužbe v mimohodu.

Po začetnem pregledu kaže, da gre za verzijo TeslaCrypt 4.1

Kako pa je s končnicami:

CRYPZ

Gre za novejšo različico CryptXXX.

Na podlagi podane končnice crypz lahko sklepamo, da v danem trenutku ni javno znane metode, po kateri bi lahko dešifrirali datoteke brez plačila odkupnine.

Predlagam vam uporabo orodij ShadowExplorer in Recurva, ki vam lahko povrnejo del datotek.

Za ugotavljanje različice izsiljevalske okužbe pa se lahko poslužite tudi:

https://id-ransomware.malwarehunterteam.com/

če imaš podatke shrenjene na USB-ju,virus zakodira tudi te?

Pozdravljeni!

Če imate USB ključ vtaknjen v računalnik, potem so lahko vsi podatki zašifrirani, če takrat pride do okužbe z izsiljevalskim virusom! Zato je nujno, da po končanem varnostnem kopiranju oz. uporabi USB ključa, iztaknete USB ključ iz računalnika.

[…] kateri smo prvič obveščali že leto dni nazaj. Izsiljevanja so zadnja leta zelo pogosta, tako z izsiljevalskimi kripto virusi, intimnimi posnetki, izsiljevanja z napadi onemogčanja ipd. Tokratna prevara je precej bolj […]

[…] kateri smo prvič obveščali že leto dni nazaj. Izsiljevanja so zadnja leta zelo pogosta, tako z izsiljevalskimi kripto virusi, intimnimi posnetki, izsiljevanja z napadi onemogčanja ipd. Tokratna prevara je precej bolj […]

[…] celo obvestilo o neporavnanih obveznostih do Finančne uprave. V trenutku, ko odprete priponko, vam izsiljevalski kripto virus kljub nameščenemu antivirusu zašifrira vse dokumente na računalniku, na omrežnih diskih in […]

.ptrz končnica zaklenjenih datotek….če bi kdorkoli znal odklenit vse datoteke nazaj….